CEX: La tecnología más avanzada para el intercambio de Eventos Digitales

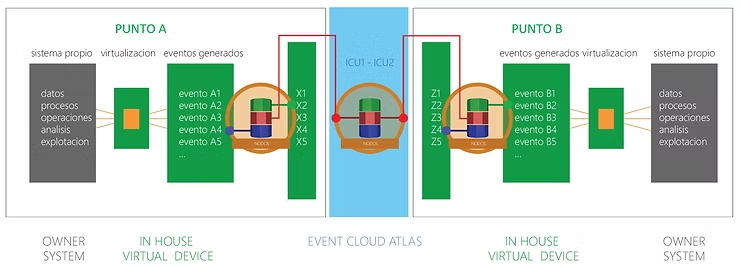

El intercambio intermedio se realiza con un identificador anonimo y son los extremos los que reencadenan el evento en su propio contexto.

Tres claves que junto con una tecnología de encadenamiento son la base para las plataformas CEX.

Una innovadora estructura digital que tiene su fundamento en el encadenamiento de dos piezas y adjudicar a ese encadenamiento un nuevo identificador único, de forma que la transmisión ,intermedia se realiza con ese identificador anónimo y son los extremos los que reencadenan el evento con su propio contexto de interés. Para ello, tres piezas trabajan de forma sincronizada:

Un sistema de virtualización interno del datos origen y destino para adjudicar identificadores únicos a cada evento en cada ubicación.

Un sistema publico de presencia instantánea del evento que espera ser encadenado.

Un sistema de coordinación y sincronización de los tiempos estratégicos que interpreta el evento en cada extremo

La interpretación del evento en la parte pública no tiene significado, el emparejamiento dentro del propio sistema le da la asociación.

Dentro de cada punto de trabajo, una motor de virtualización crea un lista de los eventos que genera el sistema tecnológico propio, sobre esa lista completa de los eventos generados y se decide cuales son enviados a intercambio. Esos eventos en concreto, son mapeados con al identificador que ambas empresas han decidido compartir, pero a ese mapeo se le adjudica un nuevo identificador, que es el que realmente se transmite al centro de intercambio. El otro punto de trabajo realiza la misma secuencia con un evento propio.

Cuando en el centro de intercambio de eventos el sistema detecta que dos identificadores únicos coinciden con la actividad demandada, reenvía a cada centro de trabajo su identificador con el sello de tiempo de cuando ha sucedido ese emparejamiento.

Los centros buscan el identificador único enviado en su tabla de mapeo, y cuando la localizan siguen el camino inverso para asociarlo a un proceso propio operacional.

Además del anonimato propio de la codificación, el emparejamiento sucede durante 1ms en un proceso sin persistencia física (pública)

En base a que un sistema de clave publica y clave privada esta reconocido como un mecanismo que asegura la confidencialidad del dato, este formato eleva la confidencialidad al utilizar diferentes claves privadas para cada extremo.

Por ejemplo: cuando ambas empresas envían su clave publica, dentro del código enviado esta su propio identificados, con lo que el numero resultante es diferente en cada extremo. el centro de emparejamiento desecha esta parte de información utiliza solo la parte de identificación del evento y el tiempo para decidir asociarlos.

La asociación con el elemento que decodifica la clave enviada a emparejamiento, se realiza sobre un mapa que tampoco utiliza el código original del sistema tecnológico propio, sino un código que se extingue cuando el evento caduca su interés.

Por ejemplo: el código de una persona en el sistema propio sera estático y permanente,

Pero en el mapa se le asigna un identificador diferente cada vez que existe la condición

que es el que se utiliza para toda la transacción de ida y vuelta.

Los centros de intercambio de eventos (CEX) pueden retrotrazar en el tiempo emparejamientos sujetos a seguridad o auditorias, utilizando los identificadores

almacenados en cada sistema propio.

El concepto de protección estratégica de la información enviada esta salvaguardada porque el significado que ambas empresas de los eventos que han compartido es tratado a nivel de código, no se transmite el significado o tratamiento a realizar cada una por separado del evento en su propio sistema.

Por ejemplo: al tener en cuanta que el evento es de nuevo un nodo completo, dispone del mecanismo para que en función del origen y destino del emparejamiento, el mismo evento tenga un peso económico diferente.